istio 1.10学习笔记07: 使用Istio Gateway将外部流量接入到服务网格

📅 2021-07-22

在Kubernetes中提供了Ingress用来接入集群外部的流量,将集群内部的Service暴露到集群外部。 而Istio提供了另一个配置模型Istio Gateway,使用Istio Gateway同样可以将服务暴露到服务器网格之外,它还允许我们将Istio的功能(诸如:监控和路由规则等)应用到进入集群的流量上。

...

在Kubernetes中提供了Ingress用来接入集群外部的流量,将集群内部的Service暴露到集群外部。 而Istio提供了另一个配置模型Istio Gateway,使用Istio Gateway同样可以将服务暴露到服务器网格之外,它还允许我们将Istio的功能(诸如:监控和路由规则等)应用到进入集群的流量上。

...通过前面14~22节内容,结合Containerd学习了容器网络的一些基础知识,包括容器网络接口CNI以及Calico网络方案的一些内容。 从本节将学习容器持久化存储的相关知识。

容器的本质是一种特殊的进程,它使用namespace进行隔离,使用cgroup进行资源限制,并且以联合文件系统的形式挂载了单独的rootfs。 Containerd默认配置的snapshotter是overlayfs,overlayfs是联合文件系统的一种实现,overlayfs将只读的镜像层成为lowerdir,将读写的容器层成为upperdir,最后联合挂载呈现出mergedir。 容器中新写入的文件默认存储在容器的执行层,当容器被删除时,这些数据也就丢失了。如果想要在容器被删除后保留之前创建的文件,就需要将文件保存在宿主机上。

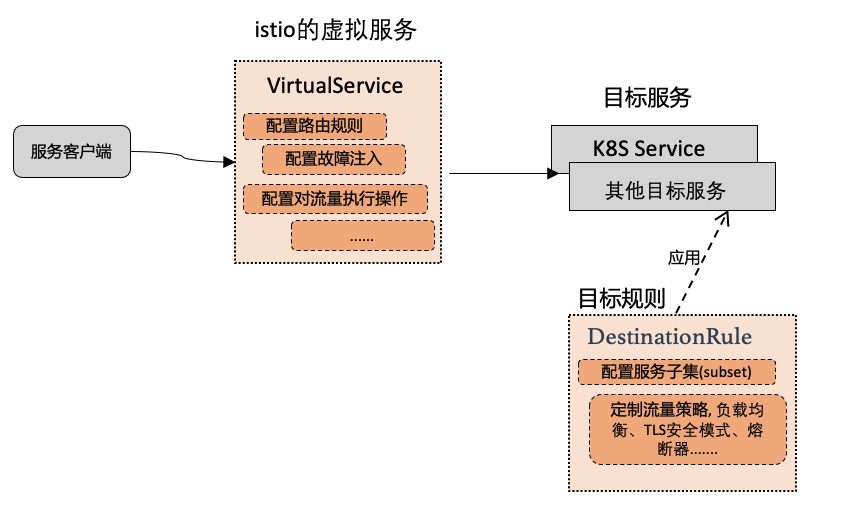

...上节内容学习了istio流量管理API的两个资源对象虚拟服务VirtualService和DestinationRule目标规则。这里先复习一下:

通过前面2节完成了calico node集群的二进制部署,并在集群各个节点上部署calico cni插件,测试了calico cni插件与containerd的集成。 本节将学习Calico网络的一些基本概念。

Calico是一个纯三层的虚拟网络,Calico为每个容器分配一个ip,每个宿主机(Calico Node)都是一个虚拟路由器,将不同宿主机的容器连接起来,实现容器间跨主机通信。

...Istio通过流量管理API进行流量配置。流量管理API使用Kubernetes的CRDs(自定义资源定义)来声明。 本节学习在前面2节配置请求路由中用过的两个API资源:虚拟服务VirtualService和目标路由DestinationRule。

...前面一节完成了calico node集群的部署,本节将在各个节点上部署calico cni插件, 并在两个主机节点上各启动一个连接到calico网络的containerd容器,测试两个容器网络是否是打通的。

在各个服务器节点上安装容器运行时Containerd。

...前面几节内容学习了容器网络接口CNI及CNI规范的一些基础知识,从本节开始学习开源虚拟网络方案Calico。 Calico是一个可用于容器、虚拟机和本机主机工作负载的开源网络和网络安全解决方案。 Calico支持广泛的平台,包括Kubernetes, OpenShift, Docker EE, OpenStack和裸金属服务。 Calico同时实现并提供了calico网络CNI插件,因此可以将Calico用作容器网络插件。 本文将回到原始时代,从零开始纯手工以二进制形式部署Calico,这样能先从整体上理解Calico的各个组件。

...故障注入是指将故障注入系统,便于检查系统在存在故障时的行为,以检查系统在可用性方面是否按我们期望的方式运行,测试应用系统的弹性。 本节将基于istio官方文档https://istio.io/latest/zh/docs/tasks/traffic-management/fault-injection/体验istio在流量管理方面的故障注入功能。

基于使用前面已经部署好的bookinfo应用,执行下面的命令初始化bookinfo应用的路由:

...本节开始学习istio对微服务的流量管理功能,先来看如何配置请求路由,使用istio的流量路由规则可以很容易的控制服务之间的流量和调用。

本节先基于官方文档https://istio.io/latest/zh/docs/tasks/traffic-management/request-routing/完成配置请求路由的实操演练,后续再理解一些概念性的东西。

前面我们部署的bookinfo应用由4个独立的微服务组成:

...Istio由Google、IBM和Lyft开源,是第二代服务网格产品。在Istio中使用了Lyft公司的Envoy作为Sidecar。Istio的功能十分丰富,包含以下4个方面:

Istio从2017年5月发布0.1,到现在已经发展到1.10,早期的版本曾提供对非Kubernetes环境的支持,发展到现在基本只支持在Kubernetes上使用。

...